La razón de porqué se bloquean las cuentas de Usuarios de Dominio se pueden deber a diferentes causas. Aprenderemos a identificar y desbloquear cuentas, así como diagnosticar las posibles razones de porqué pueden producirse estos bloqueos.

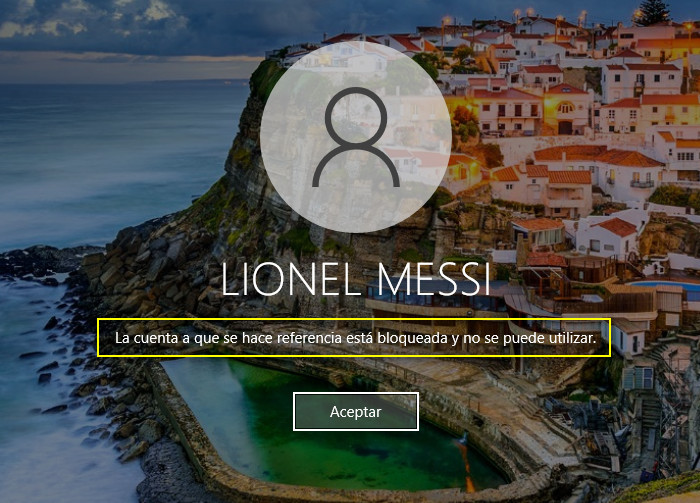

Cuando una cuenta de Dominio está Bloqueada y el usuario no puede iniciar sesión, pueden deberse a diversas razones. El mensaje que recibe el usuario por pantalla cuando su cuenta ha sido bloqueada es el siguiente «La cuenta a que se hace referencia está bloqueada y no se puede utilizar«.

Comprobaciones Iniciales

Cómo IT Support tendrás que lidiar con estos problemas diariamente por lo que para empezar tendrás que consultar si de verdad la cuenta está bloqueada. Podemos hacerlo desde línea de comandos de varias formas:

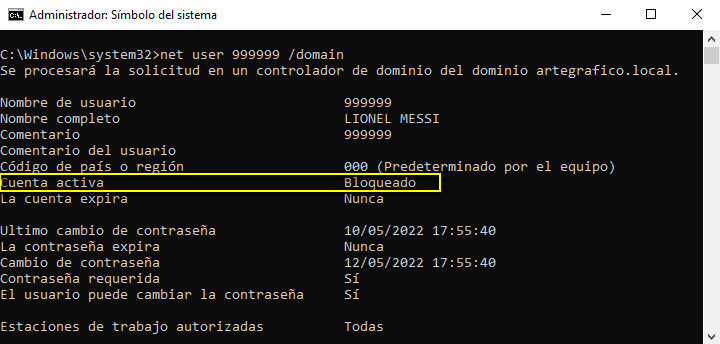

- A través del comando

net user - Desde PowerShell con el cmdlet

Get-AdUser

Aunque también podemos hacerlo desde la consola de administración de Usuarios del dominio, es probable que no tengamos suficientes privilegios como IT Support; además por seguridad no se recomienda realizar consultas y modificaciones de Cuentas de Usuarios con cuentas de Administración de Dominio.

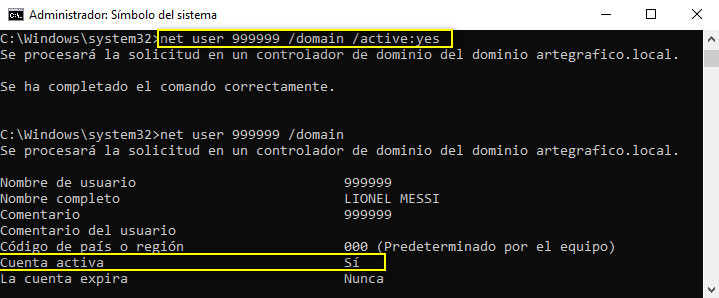

Si utilizamos el comando net user seguido del nombre del inicio de sesión de la cuenta del usuario, podemos comprobar si la propiedad de Cuenta activa indica que la cuenta está bloqueada, aunque no veremos las razones de porqué ha ocurrido.

En la mayor parte de los casos la cuenta se bloquea porque el usuario ha introducido su clave de forma errónea una cantidad de veces. Dependiendo del número de veces que haya introducido la clave de forma incorrecta, la cuenta se bloqueará automáticamente por seguridad.

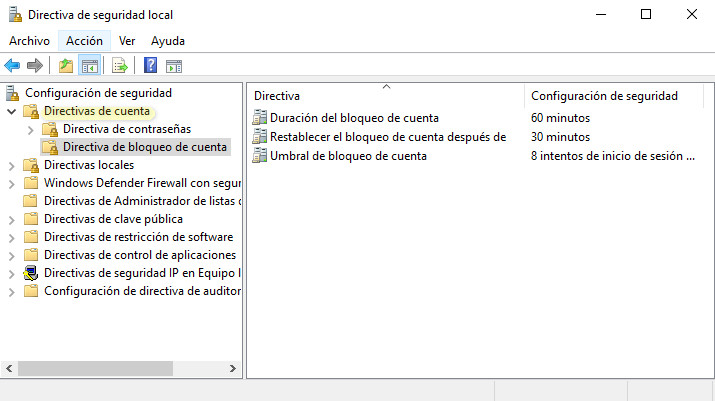

Las Directivas de Seguridad sobre el bloqueo de cuentas controlan la duración y desbloqueo de las cuentas y se establecen utilizando GPO por un Administrador de Dominio en el Controlador de Dominio.

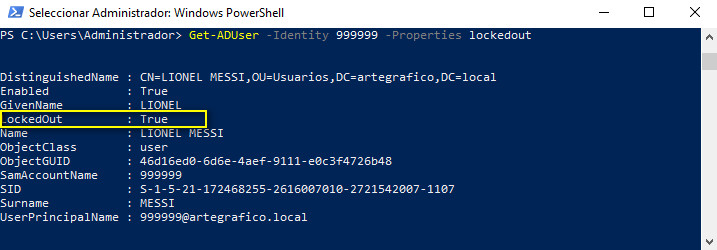

Desde PowerShell podemos utilizar el cmdlet Get-AdUser consultando la propiedad LockedOut. Para utilizar este cmdlet tendremos que instalar una característica de Windows llamada RSAT: Herramientas de Active Directory Domain Services y Lightweight. Puedes consultar una guía completa siguiendo este enlace.

El siguiente paso que podemos dar es comprobar cuanto tiempo permanece bloqueada una cuenta el usuario y cuanto tiempo tarda en desbloquearse de forma automática. Para ello podemos consultar la Duración del bloqueo de cuenta en las Directivas de Seguridad sobre el bloqueo de Cuentas utilizando la herramienta secpol.

- Windows + R y escribe directamente secpol (Directiva de Seguridad Local)

- Windows + R y tecleando gpedit (Editor de Directivas de Grupo)

Cuando el usuario no pueda esperar a que su cuenta se desbloquee de forma automática podemos proceder a desbloquearla utilizando el comando net user con el parámetro /active:yes.

El Visor de Eventos

Cuando un Usuario de dominio bloquea asiduamente su cuenta, podemos consultar en su máquina las razones de porqué está ocurriendo. Un buen sitio para hacerlo es el Visor de Eventos que nos facilitará información detallada de las razones de porqué se produce el bloqueo.

- El evento con ID 4625 se encarga de auditar los fallos que se producen en inicios de sesión, ya sea por introducir erróneamente el usuario o la clave.

- El evento con ID 4767 nos indicará que la cuenta se ha bloqueado.

- El evento con ID 4768 nos sirve para auditar el servicio de autenticación Kerberos.

- El evento con ID 4771 es una autenticación Kerberos fallida.

- El evento con ID 4740 indica que una cuenta ha procedido a ser bloqueada.

- Otros eventos de interés son 4624 y 4648.

Para facilitar la consulta de estos eventos podemos crear vistas personalizadas que realicen el filtrado de forma automatizada.

Posibles razones de bloqueos de cuentas

Tenemos que tener en cuenta que una Cuenta de Dominio puede bloquearse por muchas otras razones, que pueden provocar bloqueos de cuentas de forma recurrente y en la mayoría de los casos se deberá al haber introducido credenciales de forma incorrecta. Veamos algunas de ellas:

- Programas que podrían estar almacenando credenciales incorrectas. Esto se produce cuando un usuario ha cambiado su contraseña pero sigue utilizando credenciales antiguas para otros accesos de programas.

- Servicios que intentan identificarse con credenciales erróneas de usuario. En estos casos tendremos que buscar patrones en los ficheros de Log de autenticación Netlogon. Para solucionarlo tendremos que actualizar el servicio con las claves correctas.

- Accesos erróneos desde otras estaciones de trabajo (scripts, etc …). Para ello necesitamos desconectar al usuario de todos los ordenadores.

- Redundancia en el almacenamiento de usuarios y claves por lo que si alguna de nuestras credenciales es la misma que las credenciales de acceso, deberían ser eliminadas. Para ello podemos acceder al Administrador de Credenciales -> Credenciales de Windows y proceder a su eliminación.

- Ciertas Tareas Programadas también podrían estar bloqueando una cuenta de usuario debido al uso de credenciales antiguas. En estos casos tendremos que revisar el programador de tareas para descartar que no sea el caso.

- Los mapeos de red o ciertos recursos compartidos (impresoras, etc …) con credenciales introducidas que han cambiado o son incorrectas. Cada vez que el usuario se desconecta de la red, reinicia o hace login de nuevo, las autenticaciones fallan al intentar reactivar la conexión. Para comprobar que no sea debido a estopodemos ejecutar desde línea de comandos: net use /persistent:no

- Aunque sea poco probable Sesiones iniciadas remotamente también podrían estar ejecutando procesos al estar intentando acceder a recursos de red con credenciales erróneas.

Y aunque existen más razones de porqué se bloquean las cuentas de usuario, casi siempre la solución al problema es eliminando las credenciales almacenadas en el equipo. Para ello tendremos que ejecutar la herramienta de Administración de Credenciales.